Ransomware erpresst Android-Nutzer mit eigenem Bild

Es handelt sich um eine App namens “Adult Player”, die zu einer schon länger bekannten Malware-Familie gehört. Das Sicherheitsunternehmen Zscaler hat nun jedoch eine Variante entdeckt, die ihre Forderung nach 500 Dollar für die Entschlüsselung des gesperrten Telefons mit einem Bild des Nutzers unterstreicht.

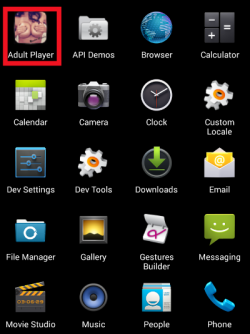

Analysten des Sicherheitsunternehmens Zscaler haben auf eine neue Variante einer grundsätzlich bereits länger bekannten Erpressersoftware hingewiesen. Wie ihre Vorgänger lockt auch die aktuelle Variante namnes “Adult Player” ihre Opfer zunächst mit vermeintlichem pornographischem Material, dass sich damit abspielen lassen soll. Im Zuge der Installation macht sie sich jedoch die Tatsache zunutze, dass immer mehr Smartphones über immer bessere Frontkameras für die Aufnahme von Selbstporträts verfügen.

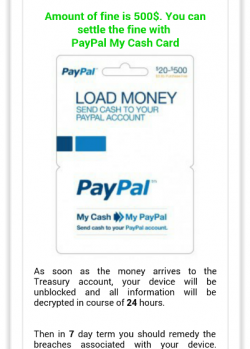

Die Malware nimmt während des Installationsvorgangs nämlich ein Bild des Nutzers auf und baut das dann später in die dynamisch erstellte Seite mit der Lösegeldforderung ein. Für die Entschlüsselung ihres gesperrten Telefon sollen Besitzer 500 Dollar per Paypal bezahlen. Doch selbst wenn sie das tun, wird das Gerät nicht freigegeben.

Die als Porno-App “Adult Player” getarnte Ransomware geht auch in anderer Hinsicht geschickt vor. Beim ersten Öffnen verschafft sie sich dadurch Admin-Rechte, indem sie vorgibt, sie könne aufgrund fehlender, allerdings unverdächtiger Berechtigungen nicht ausgeführt werden kann. Gesteht der Nutzer ihr die mit Tippen auf “Activate” zu, wird zwar eine Update-Seite angezeigt, allerdings nicht wirklich ein Update geladen. Stattdessen holt sie sich lokal ein test.apk genanntes Installationspaket. Warum sie das tut, konnten die Zscaler-Experten noch nicht herausfinden, sie vermuten, dass damit möglicherweise statische Sicherheitssoftware ausgetrickst werden soll.

Sofern eine Frontkamera vorhanden ist, nutzt die Malware diese, um während des Installationsvorgangs damit den Nutzer aufzunehmen und dessen Foto dann in die von vier im Code definierten Servern mit URLs, die mit den Namensbestandteilen directavsecurity, avsecurityorbit, protectforavno und trustedsecurityav um Vertrauen werben, erstellten und zurückgelieferten Lösegeldforderung einzubauen. Das dürfte bei einigen Betroffenen für erhebliche, zusätzliche Verunsicherung sorgen. Abe selbst wenn sei die geforderten 500 Dollar bezahlen, gibt die Software das Telefon laut Zscaler nicht frei. Das Unternehmen rät daher, ebenso wie andere Sicherheitsfirmen bei früheren Hinweisen auf Ransomware, von Zahlungen ab.

Um sich der Malware zu entledigen, empfiehlt Zscaler, das Smartphone im Safe Mode zu booten – was je nach Gerät unterschiedlich zu bewerkstelligen ist. Anschließend müssen die der App eingeräumten Administratorrechte entzogen werden. Dies ist über -> Einstellungen -> Sicherheit -> Geräteadministrator möglich. Dort wird dann die App ausgewählt und deaktiviert. Erst danach kann sie in den Einstellungen bei Apps entfernt werden. Zscaler warnt, dass Malware-Apps mit gleichem Vorgehen aber anderem Namen ebenfalls bereits gesichtet wurden und empfiehlt wie üblich, Anwendungen nur von vertrauenswürdigen Quellen zu installieren.