Symantec findet Stuxnet-Vorläufer

Auf der am Freitag zu Ende gegangenen RSA-Sicherheitskonferenz berichteten Symantec-Sicherheitsforscher über die Aufdeckung einer frühen Variante der Malware für Industrieanlagen. Offenbar haben US-Behörden schon sehr früh mit ihrer Sabotage-Arbeit begonnen, erklärt Symantec in einem Whitepaper (PDF).

Stuxnet bahnte sich erst 2009 und 2010 den Weg in die Öffentlichkeit, ist aber nicht die erste Version des Schadprogramms. Symantec spricht nun von einem “Stuxnet 0.5”. Das Programm habe 2007 seinen Weg in die Uran-Anreicherungsanlagen des Irans gefunden habe und auf einer Entwicklung aus dem Jahre 2005 beruhe. Im Whitepaper werden die verschiedenen Stuxnet-Varianten von 2005 bis 2012 unter die Lupe genommen – über die Verantwortlichen aus dem eigenen Land schweigt sich das Unternehmen aus.

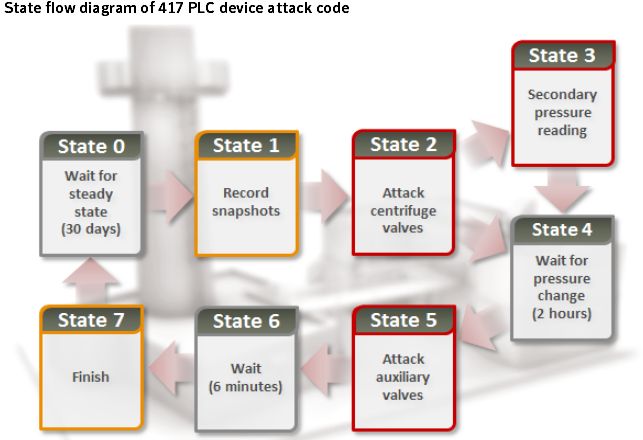

In einem Blogeintrag erklärt Symantec, welche Angriffsstrategien schon in Version 0.5 eingesetzt wurden, bevor der Schädling weiterentwickelt wurde und sich daraus auch Ableger wie Duqu und Flame ergeben hatten (mehr dazu in der kurzen Geschichte der Computerviren bei ITespresso).

Schon früh habe man damit experimentiert, die Siemens-Steuerungsanlagen in Natanz zu beeinflussen. Dass noch weitere Varianten der Cyberwaffe unterwegs sind, halten die Symantec-Forscher für sehr wahrscheinlich; sie reden inzwischen sogar von “weaponized Malware”.