Unternehmenslösungen sind größeres Risiko als Social Networks

Soziales Netzwerken oder Video-downloads belasten Unternehmensnetze weniger als Exploits von Schwachstellen in Geschäftssoftware. Das ist eines der Hauptergebnisse des zehnten “Application Usage and Threat Report” (AUT-Report) von Palo Alto Networks. Die Risiken der Business-Programme sind weitaus höher.

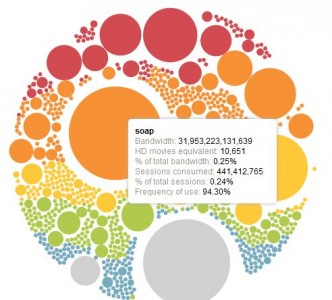

In der zugrundeliegenden Studie wurde der Applikations-Netzwerkverkehr von weltweit mehr als 3000 Unternehmen im Zeitraum zwischen Mai und Dezember 2012 untersucht.

Demnach stellen Social-, Video-und Filesharing-Anwendungen nicht das größte Risiko für Unternehmensnetzwerke dar. “Die 339 innerhalb der Studie identifizierten Social-Networking-, Video-und Filesharing-Anwendungen beanspruchen zwar 20 Prozent der kompletten Bandbreite, enthalten aber weniger als 1 Prozent der Bedrohungen”, meldet der Report.

Die aktiven Exploits attackierten die Unternehmensnetzwerke vielmehr weiterhin über weitverbreitete Business-Anwendungen. “Von den insgesamt 1.395 untersuchten Anwendungen enthalten 9 geschäftskritische Applikationen 82 Prozent aller Exploit Logs”, heißt es im Report.

Zwar ist Malware ist vor allem in benutzerspezifischen und unbekannten Anwendungen versteckt– 55 Prozent der identifizierten Malware Logs wurden hier gefunden – doch die benötigten benutzerspezifischen und unbekannten Anwendungen beanspruchten nur 2 Prozent der gesamten Bandbreite.

Die Untersuchung behauptet zudem, dass SSL-Verschlüsselung nicht nur als Sicherheitsmechanismus fungiert:: Sie werde oft zur Tarnung von Angriffen eingesetzt. Insgesamt nutzen 356 Anwendungen SSL. Diese Applikationen beanspruchen nur 5 Prozent der Bandbreite, enthalten aber im Vergleich das sechsthöchste Volumen an Malware Logs. HTTP-Proxy-Anwendungen – die sowohl als Sicherheitskomponente eingesetzt werden, aber auch um Sicherheitsmechanismen zu umgehen – wiesen das siebthöchste Volumen an Malware Logs auf.

Palo Alto Networks hat in seiner Auswertung 12,6 Petabytes Bandbreite, 1395 Anwendungen, 5307 verschiedene Bedrohungen und 264 Millionen Bedrohungs-Logs analysiert. Die komplette Studie wird nur nach einer Online-Anmeldung versendet.