Kaspersky deckt weltweite Cyberspionage-Kampagne auf

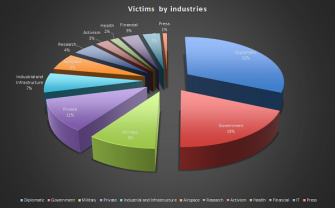

Kaspersky Lab hat jetzt Details zur Cyberspionage-Kampagne “Operation NetTraveler” enthüllt. Nach einer Analyse vieler Angriffe nutzten die Internetverbrecher die Schadprogrammfamilie NetTraveler für sogenannte APT-Attacken (Advanced Persistent Threat), um Rechner von 350 hochrangigen Opfern aus 40 Ländern zu kompromittieren. Von der Cyberspionage-Kampagne betroffen sind unter anderem Regierungsinstitutionen, Botschaften, die Öl- und Gasindustrie, Forschungseinrichtungen, die Rüstungsindustrie sowie Aktivisten.

Schon seit 2004 setzen die Angreifer darauf, wichtige Stellen mit Malware aus dem “NetTraveler”-Kit zu unterwandern. Den Höhepunkt erreichte die Schnüffelaktivität zwischen 2010 und 2013, heißt es im Kaspersky-Bericht. Die NetTraveler-Gruppe habe es zuletzt vor allem auf Personen aus Weltraumforschung, Nanotechnologie, Energieproduktion, Nuklearenergie, Lasertechnologie, Medizin und Kommunikation abgesehen.

Um zu ihren Informationen zu kommen, nutzten die Angreifer vor allem “Spear-Phishing“: Durch gezielten Versand infizierter Office-Dokument konnten die Angreifer sich Zugang zu geheimen Informationen verschaffen. Die Server der Bande hinter den gezielten Infomationssammlungen haben wohl inzwischen mehr als 22 GByte Daten angesammelt, rechnet Kaspersky Lab vor.

“Die von den infizierten Maschinen gefilterten Daten beinhalteten typischerweise Dateisystemprotokolle, Keylogger-Informationen und verschiedene Dokumente, unter anderem PDFs, Excel- und Word-Dateien”, beschreiben die Sicherheitsforscher den großen Hack. Das NetTraveler-Toolkit konnte zusätzliche Trojaner und Backdoor-Programme installieren und mit Anpassungen schnell neue Exploits nutzen, um weitere kritische Informationen wie Konfigurationsdetails für Applikationen oder CAD-Dateien zu stehlen.

Deutschland taucht natürlich in der Top-Ten-Liste der entdeckten Opfer auf. Da bei vielen Opfern auch Infektionen mit der Malware “Roter Oktober” auftauchten, dünkt Kaspersky, dass es Verbindungen gibt – wenn nicht die Angreifer, dann haben zumindest die gesammelten Daten Gemeinsamkeiten. Die komplette Analyse als PDF zeigt nähere technische und politische globale Zusammenhänge.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de