BSI-Studie: So bleiben Content-Management-Systeme sicher

Das BSI hat in einer ausführlichen Studie die Sicherheit gängiger Content-Management-Systeme unter die Lupe genommen. Die Ergebnisse wurden jetzt als kostenfreies PDF zum Download bereitgestellt. Das 165 Seiten starke Werk begutachtet relevante Bedrohungslagen und Schwachstellen der Open-Source-CMS Drupal, Joomla, Plone, TYPO3 und WordPress.

Dazu wurden ausführlich die Art der auftretenden Lecks, nötige Wartungsarbeiten und dergleichen mehr untersucht. Die Studie kommt zu dem Ergebnis, dass die untersuchten CMS grundsätzlich ein angemessenes Sicherheitsniveau bieten. Außerdem sei in den Programmen sogar ein “hinreichender Sicherheitsprozess zur Behebung von Schwachstellen” implementiert.

Der allerdings muss eben auch gelebt werden: Wer also nicht ausreichend nachsieht, ob es neu gefundene Lecks und Exploits gibt und wer nicht prüft, wie sicher die verwendeten Erweiterungen sind, könnte sehr bald ein unsicheres System haben. Schwachstellenherde sind nicht nur Programme und die Erweiterungen dazu, sondern auch alle Verbindungen, Datenbanken und sonstige Bestandteile.

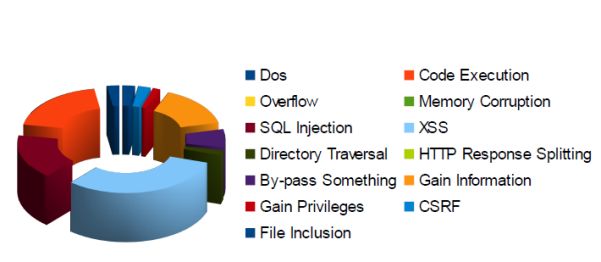

Der Report nennt die Anzahl von Bugs und die Zeit ihrer Beseitigung je System – und die Art der Schwachstellen. Die Autoren summieren: “Als Ergebnis kann festgestellt werden, dass XSS, Code Execution und SQL-Injection die drei häufigsten Schwachstellen darstellen.”

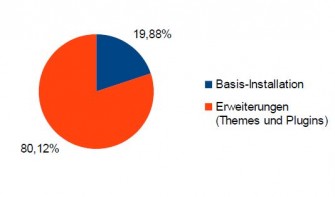

Auch das Verhältnis der Bugs in der Basis-Installation zur Häufigkeit des Auftretens von Bugs in Erweiterungen wird gezeigt: Bei Drupal etwa sind Add-ons die unsicherste Komponente, bei Plone treten 70 Prozent der Fehler im Basispaket auf, bei WordPress wurden knapp 20 Prozent der Schwachstellen im Grundsystem genannt während sich über 80 Prozent in Themes und Plug-ins finden. Wie das Sicherheitsunternehmen Checkmarx kürzlich angemerkt hat, können die gerade in Plug-ins durchaus monatelang ungepatcht vorhanden sein. Bei Joomla treten sogar 86 Prozent der gemeldeten Sicherheitslöcher bei den Erweiterungen auf.

Täglich etwa 15 Minuten Arbeit erforderlich

Als Lösung zur Bewahrung der IT-Security beschreibt die Studie Bewertungskriterien bei der Auswahl von CMS-Systemen im Rahmen des IT-Management-Standards ITIL und liefert eine große Kriterienliste zum Service-Design rund um gefundene und zu beseitigende Fehler. In riesigen Tabellen werden zudem Punkte genannt, auf die im Betrieb regelmäßig geachtet werden muss, etwa Advisories der Hersteller, Maßnahmen- und Kritrienkataloge für Mitarbeiter oder Dienstleister, Aufbau von Qualitätskriterien für die Anpassung an spezifische Anwendungen oder Vorgaben, wie Code von Ergänzungen richtig kommentiert wird.

Das Gesamtergebnis: “Keines der betrachteten Systeme kann ‘as is’ unbeobachtet oder durch den unbedarften Anwender betrieben werden. Mehr noch als spezialisierte Webapplikationen unterliegen Content-Management-Systeme dem permanenten Wettstreit zwischen Exploit-Entwicklern und Security-Teams. Anzahl und Frequenz der veröffentlichten Schwachstellen erfordern bei den betrachteten CMS ein geschätztes Zeitbudget von täglich circa 15 Minuten pro Website, um verfügbare Patches zu erkennen, Datensicherungen vorzunehmen und Patches einzupflegen.” In diese Zeitplanung wurden die täglichen Datensicherungen nicht eingerechnet – sie werden vorausgesetzt. Die Studie liefert zudem weiterführende Links, Prüfungskriterien und Handlungsanweisungen für jedes der Systeme.

Tipp: Wie gut kennen Sie sich mit Open Source aus? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de