Kriminelle greifen mit Cyberbetrugskampagne Luuuk 500.000 Euro ab

Experten von Kaspersky Lab haben jetzt Details einer im Januar von ihnen entdeckten Cyberbetrugskampagne veröffentlicht. Ihrem Bericht zufolge fielen dem als “Luuuk” bezeichneten Angriff nahezu 200 Kunden einer großen europäischen Bank zum Opfer. Im Zuge der offenbar hervorragend organsierten und gut geplanten Kampagne wurde ihnen innerhalb einer Woche ein Schaden von mehr als 500.000 Euro zugefügt. Von den einzelnen Konten wurden dabei unberechtigt Beträge zwischen 1700 und 39.000 Euro abgebucht.

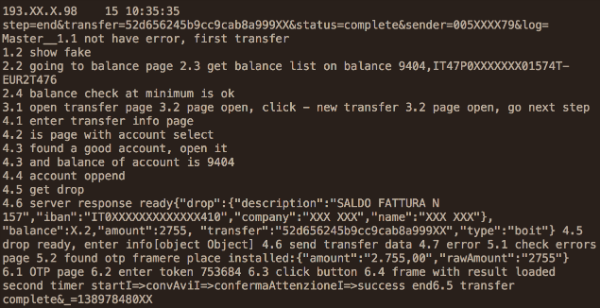

Experten des Global Research and Analysis Team von Kaspersky Lab entdeckten die zur “Luuuk”-Kampagne gehörenden Command-and-Control-Server am 20. Januar 2014. Die Auswertung der Log-Files zeigte, dass die Betrugskampagne spätestens am 13. Januar 2014 begann. Lediglich zwei Tage nach Entdeckung ihres Command-and-Control-Servers hatten die Hintermänner von „Luuuk“ bereits sämtliche Spuren entfernt.

“Natürlich haben wir die betroffene Bank sowie die Ermittlungsbehörden sofort nach Enttarnung des C&C-Servers informiert und sämtliche Hinweise zur Verfügung gestellt”, erläutert Vincente Diaz, Principal Security Researcher bei Kaspersky Lab. “Auch wenn die Kampagne kurz nach ihrer Entdeckung von den Cyberkriminellen gestoppt wurde, lässt die komplexe Vorgehensweise per MITB vermuten, dass sie an anderer Stelle jederzeit wieder aufleben könnte. Wir werden daher ‘Luuuk’ weiterhin verschärft im Auge behalten.”

Bei dem von Diaz kurz als MITB bezeichneten Vorgehen handelt es sich um einen sogennante Man-in-the-Browser-Angriff. Dabei schaltet sich der Angreifer zwischen Kunde und Bank. Im Fall von „Luuuk“ wurde dazu laut Kaspersky Lab vermutlich einen Trojaner vom Typ Zeus, beziehungsweise derVariationen Citadel, SpyEye oder IceIX verwendet. Der hat dann beim Anmeldevorgang zum Online-Banking automatisch die Daten abgegriffen, mit denen die Kriminellen ihre betrügerischen Transaktionen durchführen konnten.

Für bemerkenswert hält Kaspersky Lab auch die Strategie beim Geldtransfer. Die Geldabnehmer wurden von den Hintermännern dabei offenbar je nach Vertrauenswürdigkeit in drei Gruppen eingeteilt. Über Angehörige der ersten Gruppe wurden lediglich Zahlungen bis 2000 Euro abgewickelt, die zweite Gruppe war für Überweisungen zwischen 15.000 und 20.000 Euro zuständig, während eine dritte Gruppe die höheren Beträge erhielt.

Dieses Vorgehen legt die Vermutung nahe, dass sich die Hintermänner der “Luuuk”-Kampagne vor Betrug durch ihre Komplizen schützen wollten. Von diesen wurde der erbeutete Betrag übrigens auf speziell eingerichtete Bankkonten überwiesen, von denen er dann direkt am Geldautomaten abgehoben wurde.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de