Proofpoint entdeckt Malvertising-Kampagne auf renommierten Websites

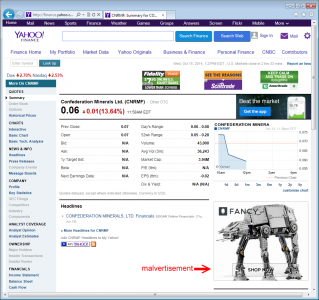

Proofpoint hat eine Malvertising-Kampagne entdeckt, bei der es Angreifer mithilfe von Werbenetzwerken gelungen ist, in den vergangenen Tagen zahlreiche bekannte und häufig frequentierte Websites wie Yahoo oder AOL zu kompromittieren. Besucher dieser Seiten setzen sich der Gefahr aus, dass ihr Rechner mit Ransomware infiziert wird. Im Zuge der Attacke wurden die Daten der Nutzer gestohlen und ein Lösegeld von ihnen verlangt.

Laut dem Anbieter von Security-as-a-Service wurden von der Malvertising-Kampagne betroffene Unternehmen und Endverbraucher mit einer Ransomware infiziert, die den Rechner sperrt, ohne dass die Opfer auf die schädlichen Inhalte geklickt hätten. Proofpoint geht davon aus, dass von dem Angriff potenziell rund drei Millionen Besucher pro Tag betroffen waren.

Bei der laut Proofpoint stetig zunehmenden Anzahl an Malvertising-Angriffen werden Online-Werbekanäle genutzt, um Malware auf Rechnern zu platzieren. Konkret wird Schadcode in legitime Werbebanner auf eigentlich vertrauenswürdigen Websites eingebettet. Sichtbare Hinweise auf eine Kompromittierung sind nicht vorhanden. Allein durch den Besuch der infiltrierten Seite können Nutzer ihren Rechner jedoch per Drive-by-Download mit dem Schädling infizieren.

Solche Angriffe sind besonders schwer zu erkennen, da die auf den Websites dargestellte Werbung meist aus einer Vielzahl an Ad-Netzwerken stammt. Dies hat den Hintergrund, dass unterschiedliche Besucher auch möglichst unterschiedliche Anzeigen von verschiedenen Standorten aus einsehen können sollen.

Bei dem aktuell in die Werbenetzwerke integrierten Schädling handelt es sich laut Proofpoint um die Ransomware Cryptowall, die ursprünglich als eine Abart der Erpresser-Malware Cryptolocker galt. Inzwischen hat sie sich aufgrund der Abschaltung des durch Cryptolocker genutzten Command-and-Control-Netzwerks sowie der Zerschlagung des Botnetzes “Gameover Zeus” im Juni verselbständigt.

Der in die Werbebanner eingebundene Schadcode nutzt eine Sicherheitslücke im Adobe Flash Player, um heimlich sogenannte Flashpack-Exploits auszuführen. Diese bemächtigen sich wiederum einer Schwachstelle im Browser, um Cryptowall auf dem Rechner des Opfers zu installieren. Dort angekommen, verschlüsselt die Erpresser-Software die Festplatte des Nutzers und gibt den Zugang zu dem für die Entschlüsselung benötigten Private Key erst wieder nach einer über das Internet getätigten Gebührenzahlung frei.

Ein für solche Ransomware typisches Verhalten ist auch das Setzen einer Frist, bis zu der das Lösegeld gezahlt sein muss: Die Erpresser drohen damit, nach Ablauf dieser Frist die Festplatte mit all ihren Informationen dauerhaft zu chiffrieren. Erste Instanzen dieser Malvertising-Aktivitäten hatte Proofpoint bereits Ende September registriert. Die Zahl solcher Kampagnen nahm laut dem Unternehmen allerdings in den vergangenen Tagen signifikant zu.

Nutzern empfiehlt Proofpoint, ihr System durch die Installation der neuesten Patches und Updates abzusichern. Dabei sollten laut dem Sicherheitsanbieter nicht nur Betriebssystem und Browser auf dem aktuellen Stand sein, sondern auch andere potenziell anfällige Software und Plug-ins stets ein Update erhalten. Zu diesem Kreis an Programmen zählt Proofpoint unter anderem Microsoft Office, Adobe Reader und Adobe Flash Player sowie Oracle Java. Überdies sollten Nutzer ihren Browser so konfigurieren, dass Plug-ins nicht automatisch ausgeführt werden.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de