Telekom liefert ihren Browser 7 mit gravierender Sicherheitslücke aus

Die Deutsche Telekom hat ihren Browser in Version 7 um Sicherheitsfunktionen ergänzt, mit der Nutzer erkennen können, ob von ihrem Anschluss Cyber-Angriffe ausgehen. Dazu greift das schlicht Browser 7 genannte Programm auf den Sicherheitstacho der Deutschen Telekom zurück.

Wird ausgehender, bösartiger Datenverkehr entdeckt, weist eine Infoseite Nutzer automatisch darauf hin, dass ihr Internetzugang missbräuchlich genutzt wird und empfiehlt, was weiter zu tun ist. Dazu kann zum Beispiel das Ändern aller Passwörter oder die Installation einer Sicherheits-Software gehören. Laut Telekom hilft der Browser Nutzern so, zu vermeiden, “dass ein Virus oder Trojaner unbemerkt auf ihrem Computer bleibt und Schaden anrichtet.”

Ebenfalls der leichteren Verwaltung soll der in der sogenannten Symbolleiste – die neben Shortcuts zu T-Online vor allem Verweise zu Shopping-Seiten enthält – vorhandene Button “Sicherheit” dienen. Ein Klick darauf öffnet ein Drop-down-Menü, über das sich Cookies und Verlaufslisten schnell löschen lassen. Außerdem lässt sich darüber die Sicherheit des eigenen Anschlusses prüfen. Der Telekom-Browser basiert auf Firefox 31. Als weitere Sicherheitsmaßnahme werden Plug-ins von ihm standardmäßig nicht ausgeführt.

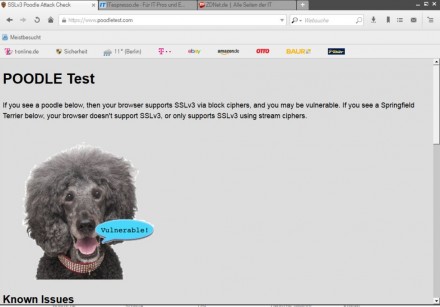

Etwas verwunderlich ist bei all dem Bemühen um Sicherheit allerdings, dass beim Browser 7 der Deutschen Telekom standardmäßig SSL 3.0 aktiviert ist. Bereits Mitte Oktober hatten Google-Experten vor einer gravierenden Sicherheitslücke in dem bereits 15 Jahre alten Protokoll gewarnt. Die Schwachstelle wird von ihnen als “Poodle” (Padding Oracle on Downgraded Legacy Encryption) bezeichnet. Sie erlaubt es Unbefugten, ein als “sicher” geltendes HTTP-Cookie zu stehlen. Waren sie damit erfolgreich, könnten sie in der digitalen Welt die Identität ihres Opfers annehmen.

Die Annahme, dass die Lücke wegen des Alters des Protokolls in der Praxis keine große Rolle mehr spielt, ist leider falsch. Denn obwohl die meisten Web-Dienste neuere Verschlüsselungsverfahren verwenden, wird SSL 3.0 aus Kompatibilitätsgründen noch von sehr vielen Servern unterstützt. Angreifer könnten sich diesen Umstand zunutze machen, indem sie beispielsweise den Verbindungsaufbau eines Browser mit einer sicheren TLS-Verbindung stören, sodass dieser die ältere, unsichere Protokollversion verwendet.

Sich zu schützen ist allerdings relativ einfach: Den Google-Experten zufolge reicht es, SSL 3.0 im Browser zu deaktivieren. Das allerdings hätte auch die Telekom standardmäßig in ihrem Browser tun können. Ob der von ihnen verwendete Browser anfällig ist, können Nutzer leicht unter https://www.poodletest.com/ erfahren.

Bei Firefox lässt sich SSL 3.0 entweder über das Plug-in Disable SSL 3.0 oder durch eine einfache Änderung der Konfiguration deaktivieren. Wie das genau geht und was Nutzer anderer Browser zu tun haben, erklären die Kollegen der ITespresso-Schwestersite ZDNet in ihrem Beitrag Browser gegen Lücke in SSL 3.0 absichern.