Masque-Attack-Lücke ermöglicht Diebstahl unverschlüsselter App-Daten

Der iOS 7 und 8 betreffende Masque-Attack-Bug ermöglicht offenbar auch den Datendiebstahl von beliebigen, auf einem iOS-Gerät installierten Apps. Trend Micro hat nach eigenen Angaben eine neue Möglichkeit entdeckt, wie sich die Sicherheitslücke ausnutzen lässt, um unverschlüsselte Daten anderer legitimer Anwendungen auszuspionieren.

Tests mit mehreren Apps hätten gezeigt, dass einige beliebte iOS-Anwendungen ihre Datenbanken nicht verschlüsseln, schreibt Trend Micro in seinem Blog. Unter anderem gilt das für Messaging- und Kommunikationsapplikationen, die in der Regel persönliche Daten wie Namen und Adressen speichern.

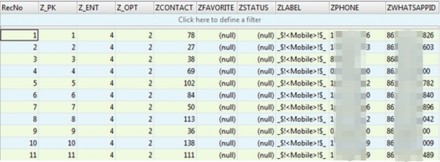

“Bei unserer Analyse haben wir nur Dateibrowser verwendet, um auf die Dateien zuzugreifen”, heißt es weiter in dem Blogeintrag. Ein Screenshot belegt, dass auch WhatsApp von dem Problem betroffen ist. Unklar ist jedoch noch, ob die kürzlich von WhatsApp angekündigte Ende-zu-Ende-Verschlüsselung diese Hintertüre schließt und auch die App-Datenbank unter iOS vor unbefugten Zugriffen schützt.

Darüber hinaus hat Trend Micro herausgefunden, dass ein Fehler wie der Masque-Attack-Bug unter Android keinen Datendiebstahl in diesem Umfang zur Folge hätte. “Was unsere Entdeckung noch interessanter macht, ist, dass das nicht über die Android-Gegenstücke der Apps gesagt werden kann. Wir haben ermittelt, dass die Android-Versionen dieser Apps verschlüsselt sind. Ein Angreifer müsste sie zuerst entschlüsseln, um auf die Daten zugreifen zu können”, ergänzte Brooks Hong, Mobile Threat Response Engineer bei Trend Micro.

Trend Micro vermutet, dass die Herausgeber der analysierten Apps unter iOS auf die zusätzliche Verschlüsselung ihrer Datenbanken verzichtet haben, weil der größte Teil der mobilen Schadsoftware auf die Android-Plattform ausgelegt ist. “Weil es relativ wenige iOS-Bedrohungen gibt, haben die Entwickler vielleicht keine Notwendigkeit für eine Verschlüsselung unter iOS gesehen”, so Hong weiter.

Die Masque-Attack-Lücke erlaubt es Hackern möglicherweise, legitime Apps durch gefälschte Software zu ersetzen. Ein Angreifer muss einen Anwender lediglich dazu verleiten, auf einen manipulierten Link in einer E-Mail oder Textnachricht zu klicken, der wiederum auf eine Website mit dem App-Download verweist. Eine gefälschte App, die eine legitime Applikation auf einem iOS-Gerät ersetzt, kann nicht nur deren Funktionen übernehmen, sondern hat auch Zugriff auf alle von ihr gespeicherten Informationen, unter anderem auf E-Mails oder auch Log-in-Tokens. Letzteres erlaubt es Hackern, sich direkt bei einem Account eines Opfers anzumelden.

Der Fehler steckt in einem von Apple als Enterprise Provisioning genannten Verfahren, das es Unternehmen ermöglicht, eigene Apps am App Store vorbei direkt auf iOS-Geräten zu installieren. Ein Problem ist dem Sicherheitsspezialisten Jonathan Zdziarski zufolge, dass Apple einer App bislang kein bestimmtes Zertifikat zuordnet. Das bedeute, dass ein Hacker die Signatur eines offiziellen aus dem App Store stammenden Programms austauschen und es mit einem eigenen Zertifikat ausstatten kann.

Apple selbst hält die von Masque Attack ausgehende Gefahr für gering. iOS verfüge über integrierte Schutzfunktionen, die schädliche Downloads abwendeten. Tatsächlich sollten zumindest diejenigen Anwender abgesichert sein, die Anwendungen ausschließlich über Apples App Store beziehen, da das Unternehmen alle Apps vor der Veröffentlichung überprüft.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Wie gut kennen Sie Apple? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.