Was iPad-nutzende Chefs aus antiken Heldensagen lernen können

Aus der griechischen Mythologie wissen wir: Sirenen sind weibliche Fabelwesen, die durch ihren betörenden Gesang die vorbeifahrenden Schiffer anlockten, um sie zu töten. Daran hat sich bis ins Informationszeitalter nichts geändert – heute klingt der Sirenengesang allerdings so: “Die iPad-Anwendung ermöglicht es SAP-Benutzern im Unternehmen, zu jeder Zeit auskunfts- und handlungsfähig zu sein. Sie können mobil sämtliche Daten und Dokumente im SAP-System einsehen oder bearbeiten, Genehmigungsworkflows anstoßen, Freigaben erteilen, Aufgaben terminieren und viele mehr. Auch die automatische Termin- und Fristenüberwachung mit Erinnerungsfunktion per E-Mail ist auf dem iPad möglich.”

Damit kann der Chef am Sonntag seinen Kumpels im Golfclub aktuelle Verkaufszahlen vom vergangenen Freitag präsentieren und dabei seine Profilneurose pflegen. Ob und in welchem Maß die Produktivität tatsächlich zunimmt, ist nicht bekannt. Bekannt ist allerdings, dass im mobilen Bürobetrieb neue Risiken für das Unternehmen entstehen – “auf Nutzerebene, auf Gerätebene, auf Ebene der Anwendungen (Apps) und auf Datenebene”, wie die Experton Group in ihrem Blog notiert.

Nicht alle Chefs kommen damit klar: “IT-Security: Auch das Top-Management macht Fehler”, “BT-Studie zur IT-Sicherheit: Deutschen Unternehmen fehlt Bewusstsein für Cyber-Bedrohungen” und “Informationssicherheit überfordert deutsche CEOs” tönt es aus allen Rohren: “Für nur 19 Prozent der deutschen Top-Manager genießt die IT-Sicherheit eine hohe Priorität”. Es wirkt, als stünden Fähigkeiten und Sicherheitsbewußtsein der Chefs im umgekehrten Verhältnis zu ihrem Imponiergehabe.

Dabei wäre es schon mit recht bescheidenen Maßnahmen möglich, ein wesentlich höheres Maß an Sicherheit zu erzielen: 96 Prozent aller Verwundbarkeiten des Betriebssystems Windows wären angeblich eliminiert, wenn die Leute nicht mit ihren Administrator-Rechten unterwegs wären. Solche Leute betreiben nun ihr “Business” auf Reisen und nutzen dazu dateninkontinente Geräte.

iOS – das System in iPhones und – Pads – ist da offenbar nicht besser als die, die unter Android laufen. So das Ergebnis einer Studie vom vergangenen Sommer. Jetzt hat der Virenjäger Kaspersky auf “Darkhotel” hingewiesen: Seit mindestens vier Jahren seien Manager von Technikfirmen, Pharmaunternehmen, Finanzdienstleistern sowie Angehörige von Polizei und Militär und deren Lieferanten über WLAN-Netze in Luxus-Hotels ausspioniert worden. Zu den betroffenen Ländern soll auch Deutschland gehören. Die Täter hätten eine Person niemals mehrfach angegriffen und seien mit chirurgischer Präzision vorgegangen: “Sie nehmen alle wichtigen Daten, die sie beim ersten Kontakt abgreifen können, löschen die Spuren ihrer Arbeit und ziehen sich in den Hintergrund zurück, um auf das nächste Opfer zu warten.”

Ein Sicherheitskonzept für mobile Geräte

Es geht jetzt darum, ein Sicherheitskonzept für mobile Geräte zu entwickeln und in jedem Unternehmen und jeder Behörde zu implementieren. Diverse Bundesländer haben dazu vom Fraunhofer-Institut für Angewandte und Integrierte Sicherheit (AISEC) einen “Leitfaden zur Sicherheit mobiler Endgeräte für Behörden und KMU” (PDF) entwickeln lassen. Nach Ansicht der Autoren sind dabei organisatorische, rechtliche und technische Aspekte zu berücksichtigen. Hinzu kommen Verhaltensregeln und Anregungen zur “Auswahl geeigneter Schutzmaßnahmen”.

Organisatorisch sei etwa zu klären, wie mit verlorenen Geräten umzugehen ist: “Verliert ein Mitarbeiter sein mobiles Endgerät, so gibt die Sicherheitsrichtlinie vor, an wen er sich wenden muss, um unverzüglich Maßnahmen zur Schadensbegrenzung einzuleiten (Fernlöschung sensitiver Daten, Fernsperrung des Gerätes, oder Sperrung des Zugangs zum internen Netz, usw.).”

Rechtlich “wird dringend empfohlen, zwischen Behörde bzw. Unternehmen und Mitarbeiter vertragliche Vereinbarungen abzuschließen bevor mobile Endgeräte von Mitarbeitern zur Erfüllung dienstlicher Aufgaben eingesetzt werden. Diese Vereinbarungen spezifizieren die legitimen Rahmenbedingungen des Einsatz des Gerätes und müssen unter anderem Regelungen zur Nutzung des Gerätes im Allgemeinen, zur Haftungsübernahme im Schadensfall und zur Installation von Anwendungen Dritter enthalten. Insbesondere letzterem kommt eine wichtige Rolle zu, da die vielfältige Funktionalität eines mobilen Endgerätes in der Regel erst durch Anwendungen Dritter (Apps) ermöglicht wird.”

Unter “technische Aspekte” wird geraten: “Je nach mobiler Plattform stehen mehr oder weniger umfangreiche Möglichkeiten zur Sicherheit, Fernwartung und Zugriffsbeschränkung des mobilen Endgerätes zur Verfügung. Diese sollten in jedem Fall berücksichtigt werden, zumal ein “Großteil der Maßnahmen nur geringen Aufwand erfordert.” Die Nutzer sollten dem Papier zufolge folgende Verhaltensmaßnahmen befolgen:

- Passwort setzen (Bildschirmsperre)

- Gerät nicht unbeaufsichtigt lassen

- Endgerät grundsätzlich nicht weitergeben

- Bei Nutzung des Gerätes niemanden mitlesen lassen

- Keine QR-Codes auslesen

- Keine NFC-Tags auslesen

- Bluetooth-Dienste nur mit Authentifizierung der Gegenstelle nutzen (PIN- Eingabe)

- Gerät nicht an fremde Rechner anschließen (auch nicht zum Aufladen)

- Öffentliche WLANs nur mit VPN nutzen

- bei Geräteverlust unverzüglich Verantwortlichen benachrichtigen

- keine Anwendungen aus unautorisierten Quellen installieren

- keine plattformbedingten Sicherheitsmaßnahmen aufheben (Jailbreak bzw. Rooten)

- vor Weitergabe eines dienstlichen Endgerätes dieses auf Werkszustand zurücksetzen

Allerdings betonen die Wissenschaftler: “Vollständiger Schutz gegen sämtliche Gefährdungen ist in der Praxis nicht zu erreichen. Vielmehr ist es wichtig, mit den zur Verfügung stehenden Mitteln ein angemessenes Schutzniveau zu realisieren und sich der verbleibenden Restrisiken bewusst zu sein.” Dazu empfehlen die Fraunhofer Forscher eine Auswahl geeigneter Maßnahmen in vier Schritten:

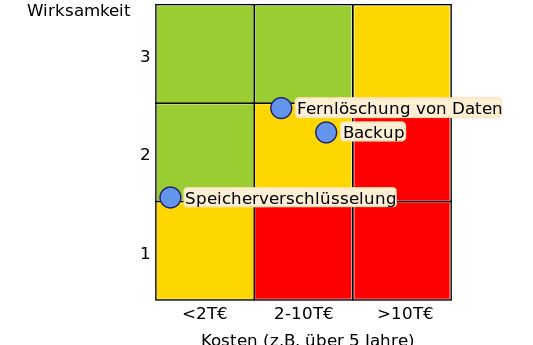

- In Schritt 1 sei zunächst das Risiko jeder möglichen Gefahrenquellen abzuschätzen.

- In Schritt 2 sollen die Kosten einer Schutzmaßnahme geschätzt werden. Dabei sei der finanzielle und personelle Aufwand zu berücksichtigen.

- In Schritt 3 soll die Wirksamkeit einer Schutzmaßnahme beurteilt werden: So sei das Anlegen regelmäßiger Backups ein wirksamer Schutz gegen den Verlust von Daten, in Bezug auf Wahrung der Datenvertraulichkeit würde das jedoch nur insofern wirken, “als dass sich einfacher nachvollziehen lässt, welche Daten genau kompromittiert wurden”.

- In Schritt 4 findet die Auswahl statt: “Aus der Kombination dieser drei Einflussgrößen – Risiko der Gefahrenquelle, sowie Kosten und Wirksamkeit der Schutzmaßnahmen – lässt sich ablesen, welche die größten Gefahrenquellen sind, mit welchen Maßnahmen ihnen am effektivsten begegnet werden kann und mit welchen Kosten hierfür zu rechnen ist.”

Wer mit Hilfe dieses Gerüsts ein Sicherheitskonzept entwickelt hat, das wie ein Maßanzug vom Schneider für “sein” Unternehmen passt, hat wohl auch den Digitalen Graben überwunden, der bislang allzu oft zwischen Angegriffenen und Angreifern besteht. Auch hier bietet sich eine Parallele aus der griechischen Mythologie an: Der schlaue Odysseus wusste, dass die Sirenen gefährlich waren – er wollte aber dennoch ihren Gesang hören. Daher ließ er sich selbst an den Mast seines Schiffes binden und seine Mannschaft musste sich die Ohren mit Wachs verstopfen, damit sie den Sirenen-Gesang nicht hören und ihm damit auch nicht zum Opfer fallen konnte. Die Sicherheit war und ist schon immer Chefsache gewesen. Hoffentlich werden jetzt ein paar Chefs ihrer Aufgabe besser gerecht.

Tipp: Mit SicherKMU informiert ITespresso Sie laufend über wesentliche Entwicklungen im Bereich IT-Sicherheit und beschreibt Wege, wie der Mittelstand mit diesen Bedrohungen umgehen kann. Dadurch entstehen geldwerte Vorteile für unsere Leser. Abonnieren Sie den RSS-Feed und die Mailingliste von SicherKMU! Diskutieren Sie mit uns und anderen Lesern! Weisen Sie Ihre Kollegen auf SicherKMU hin.