Kaspersky entdeckt Linux-Variante des Trojaners Turla

Kaspersky hat jetzt auf eine auf Linux-Rechner zielende Variante des seit August bekannten Trojaners Turla hingewiesen. Entdeckeungen rund um die Malware hatte bereits im Februar G-Data veröfffentlicht, dass sie als Uroburos bezeichnete. Im August haben dann sowohl Symantec als auch Kaspersky unter dem Namen Turla darauf hingewiesen. Allerdings standen damals Windows-Rechner im Mittelpunkt der Angriffe. Jetzt hat Kaspersky noch einmal nachgelegt, denn den Virenforschern ging ein ungewöhnliches Sample ins Netz, das sich bei näherer Betrachtung als Turla-Variante für Linux-Rechnern entpuppte.

Die Experten aller drei Anbieter wiesen bereits bei ihren ersten Erläuterungen darauf hin, dass Turla weniger eine Gefahr für die Allgemeinheit darstellt, sondern für sie vielmehr aus einer Art akademischen Interesse beachtenswert ist. Damit wurden offenbar hochrangige Vertreter und Diplomaten osteuropäischer Staaten ausspioniert, den Ursprung vermuten aufgrund von Hinweisen im Code alle Experten in Russland, oder zumindest nehmen sie Personen mit Russisch als Muttersprache an. Spannend ist aber vor allem, wie Turla es geschafft hat, trotz fleißiger Spionagetätigkeit jahrelang unentdeckt zu bleiben.

Der Beschreibung der Linux-Komponente von Turla durch die Kaspersky-Experten Kurt Baumgartner und Costin Raiu zufolge scheint es den Autoren der Malware fast wichtiger gewesen zu sein, dass diese unentdeckt bleibt, als schnell Informationen abzugreifen. Wie lange sie bereits auf dem System des Opfers, lief, bevor sie nun doch entdeckt wurde, ist noch unklar, es scheint sich aber um einige Jahre zu handeln. Aufgrund der Komplexität, der Dauer der Kampagne und der Ziele nehmen alle Experten an, dass hinter der Malware eine staatliche Einrichtung steht.

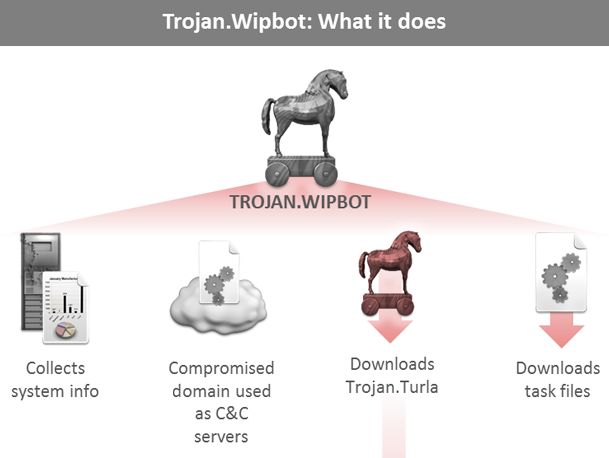

Die Opfer wurden zunächst durch gezielt an sie verschicket E-Mails auf infizierte Sites gelockt. Dort jedoch wurden nicht die Rechner aller Besucher infiziert, sondern nur die aus von den Angreifern vorgegebenen IP-Bereichen. Über die Website erhielten sie zunächst den Trojaner Wipbot, der die von ihm befallenen Rechner erst einmal untersuchte.

Nur wenn dieser bestimmte Kriterien erfüllte und somit als interessant für die Angreifer erachtet wurde, holte Wipbot den Trojaner Turla nach. Dieser richtet einen versteckten Container für Konfigurationsdaten, Werkzeuge und gestohlenes Material ein. Außerdem erlaubt er dem Angreifer, mit den Rechten des jeweiligen Benutzers Dateien zu kopieren, zu löschen, Server zu kontaktieren sowie weitere Malware nachzuladen.

Wie Baumgartner und Raiu erklären, wusste man zwar, dass Linux-Varianten von Turla existieren, hatte aber noch keine zu fassen bekommen. Allerdings fanden sie seit dem Bericht gestern und heute eine weitere, wie einem Update ihres Beitrags zu entnehmen ist. Interessant finden die Forscher auch den ungewöhnlichen Command-and-control-Mechanismus, der auf TCP/UDP-Paketen basiert. Sie sind sich ziemlich sicher, dass zahlreiche andere Turla-Varianten existieren, können aber nicht abschätzen, wie viele es sind.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de