Sicherheitssiegel für Webseiten schaden oft mehr, als sie nutzen

Eine Studie der belgischen Universität Leuven und der Stony Brook University in New York bestätigt: Sicherheitssiegel für Webseiten sind oft irreführend, sagen wenig über die Prüfungsprozesse dahinter aus und spielen sogar manchmal Cyberkriminellen in die Hände. Die Ergebnisse der Studie hat das Security-Unternehmen Greenbone Networks aufgegriffen, das entsprechende Erfahrungen gesammelt hat.

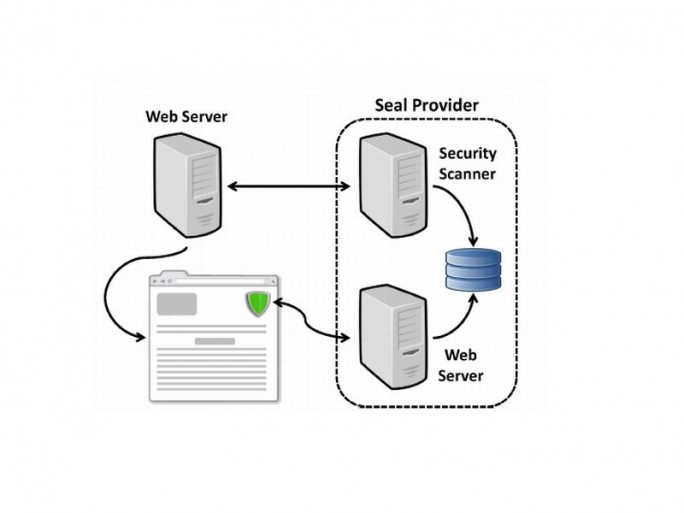

Dessen Technikchef Lukas Grunwald erklärt: “Der Prüfungsprozess von Sicherheitssiegeln ist ein Fehldesign. Angreifer können darüber sofort und automatisch feststellen, wenn eine Webseite Schwachstellen aufweist – und beispielsweise einen Shop übernehmen. Dies ist möglich, sobald ein Siegelanbieter sein Sicherheitssiegel auf einer Webseite entfernt, weil diese die Anforderungen nicht erfüllt.”

Dem Papier der beiden Universitäten zufolge erfordert zum Beispiel ein individuell programmierter Online-Shop ein umfassendes Schwachstellen-Management. Das muss Grunwald zufolge klar definierte, in die Geschäftsprozesse integrierte Eskalationsprozesse haben. Eine weitere Voraussetzung für sichere Online-Shops seien regelmäßige manuelle Web-Security-Audits, denn externe Cloud-Lösungen seien für die komplexe Materie nicht gerüstet. Sie reichten gerade mal für die vielen kleinen Standard-Shops aus Baukästen aus. Und “automatisches internes Schwachstellen-Management sollte nicht Cloud-basiert sein”, warnt Grunwald.

In diesem Zusammenhang vermarktet das Unternehmen sein Security-Portal Secinfo, das Daten über aktuelle Gefahren für IT-Netzwerke bereitstellt und Risikoeinschätzungen für die einzelnen, neu entdeckten Schwachstellen veröffentlicht. Mit dem darin enthaltenen CVSS (Common Vulnerability Scoring System) können Anwender ihre Sicherheitslücken individuell bewerten und so die externe Bedrohungslage auf das eigene Netzwerk abbilden. Der Service ist über einen öffentlichen Gast-Zugang kostenlos.

Die darin gezeigten Informationen stammen aus der eigenen Schwachstellenforschung des Unternehmens und aus Meldungen des deutschen Computer Emergency Response Teams (CERT). Enthalten sind außerdem die Daten aus dem Security Content Automation Protocol (SCAP); es zeigt wie Software- oder Konfigurationsfehler die Sicherheit beeinträchtigen können.

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de