Kaspersky ermittelt Hacker mit extrem hochentwickelten Angriffstechniken

Auf seinem Security Analyst Summit im mexikanischen Cancún hat Kaspersky Lab Forschungsergebnisse zu einer Hackergruppe mit Namen Equation Group publiziert. Laut dem Sicherheitsanbieter ist sie seit mindestens 2001 – wenn nicht sogar schon seit 1996 – im Einsatz, und verwendet für ihre Attacken extrem hochentwickelte Angriffstechniken.

Das Kaspersky Lab Global Research and Analysis Team (GReAT) bezeichnet sie aus diesem Grund als “Vorfahren” der Stuxnet– und Flame-Entwickler sowie als eine der “höchstentwickelten Cyberangreifer der Welt”.

Die Equation Group setzt verschiedene Malware-Plattformen ein, von denen einige noch bedeutend komplexer und ausgeklügelter sind als beispielsweise die Spionagesoftware Regin, die im Dezember auch auf Rechnern des Kanzleramts gefunden wurde. Nach der Auswertung von über 60 weltweit agierenden Cyberangreifern, kommt Kaspersky zu der Auffassung, dass die Equation Group weit über alles hinaus gehe, was man bislang beobachtet habe.

Die Hackergruppe ist nach Angaben der Sicherheitsexperten in mehrerlei Hinsicht einzigartig: Sie verwendet zum einen Werkzeuge, die extrem kompliziert und teuer zu entwickeln sind und zum anderen agiert sie sehr professionell bezüglich der Art und Weise, wie sie ihre Ziele infiziert. Sie stiehlt Daten und verschleiert dabei ihre Identität. Darüber hhinaus setzt sie auch “klassische” Spionagetechniken ein, um bösartige Payloads, also unmittelbar schädigend wirkende Malware-Komponenten, auszuliefern.

Um ihre Ziele zu infizieren, nutzt die Gruppe eine Reihe von Trojanern und anderer Schadsoftware. Zum Umfang des Equation-Group-Baukastens zählen auch zumindest zwei Stuxnet-Varianten sowie diverse Zero-Day-Exploits, die sowohl gegen Windows- und Mac-OS-Rechner als auch gegen Browser eingesetzt werden können. GReAT-Direktor Costin Raiu sagte auf dem Security Analyst Summit, dass die Gruppe vermutlich auch im Besitz von iPhone-Exploits sei, “aber wir haben dafür noch keine Bestätigung”. “Diese Leute machen keine Fehler. Und falls doch, dann sehr sehr selten.”

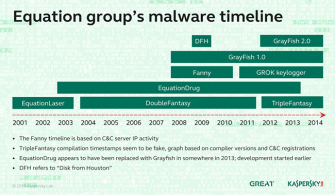

Zu den von der Gruppe verwendeten Spezialtools gehören EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny and GrayFish. Zwei davon stechen besonders hervor: Fanny, das nach der auf kompromittierten Systemen befindlichen Bitmap-Datei “fanny.bmp”benannt ist, ist ein 2008 entwickelter Computerwurm, der auf Ziele im Nahen Osten und in Asien fokussiert ist. Er infiziert USB-Festplatten und findet sich laut Raiu noch heute auf Tausenden USB-Medien. Mit ihm verschaffen sich Angreifer Zugriff auf ursprünglich isolierte Air-Gap-Netzwerke, indem die Malware einen einzigartigen USB-basierenden Kommando- und Kontrollmechanismus einsetzt, um einen versteckten Speicherbereich auf einem USB-Medium zu erstellen. In diesem werden gestohlene Daten abgelegt und Befehle ausgeführt.

Befällt Fanny einen nicht mit dem Internet verbundenen Rechner, sammelt er Systemdaten und speichert diese in dem versteckten Speicherbereich. Sollte sich der Computer später mit dem Internet verbinden, wird der Wurm aktiv und sendet die Informationen an eine Command-and-Control-Infrastruktur. Will ein Angreifer Kommandos in einem eigentlich abgeschotteten Netzwerk ausführen, kann er sie in dem versteckten Speicherbereich hinterlegen und im Anschluss aktivieren. Damit soll die Equation Group über 300 Domains und mehr als 100 Server in Ländern wie den Vereinigten Staaten, Großbritannien, Panama und Kolumbien kompromittiert haben.

Das zweite besonders ausgeklügelte Werkzeug ist ein Plug-in mit dem Dateinamen “nls_933w.dll”. Kaspersky bezeichnet es als das “ultimative Cyberangriffs-Tool”. Es kann auf niedriger Systemebene mit einer Festplatte oder SSD kommunizieren und sogar deren Firmware modifizieren. Dadurch ist die Malware nicht nur extrem schwer zu finden und zu löschen, sondern überlebt sogar eine Neuformatierung des Laufwerks oder eine Neuinstallation des Systems. Gleichzeitig ist sie ebenfalls in der Lage, einen versteckten Speicherbereich anzulegen, der fast unmöglich zu finden ist. Kaspersky hat bislang zwölf Hersteller ermittelt, deren Laufwerke anfällig sind, darunter Seagate, Western Digital und Samsung. Beim Verdacht einer Infektion raten die Sicherheitsexperten zu einer sofortigen Zerstörung des Laufwerks.

Als “Vorfahren” anderer Entwickler von Cyberbedrohungen – etwa Stuxnet und Flame – bezeichnet Kaspersky die Equation Group, da sie bereits Zugriff auf Zero-Day-Exploits hatte, noch bevor diese von Stuxnet und Flame ausgenutzt werden konnten. Anscheinend hat die Gruppe diese Exploits zu irgendeinem Zeitpunkt anderen Cyberangreifern verfügbar gemacht. Zum Beispiel verwendete Fanny bereits 2008 zwei Zero-Day-Exploits, die Stuxnet erst im Juni 2009 sowie März 2010 ausnutzte. “Tatsächlich deutet die ähnliche Nutzung der beiden Exploits in verschiedenen Computerwürmern zu etwa derselben Zeit darauf hin, dass die Equation Group und die Stuxnet-Entwickler entweder identisch sind oder eng zusammengearbeitet haben”, so Raiu.

Die Equation Group habe seit 2001 Tausende oder gar Zehntausende Systeme mit ihrem Arsenal an Bootkits und Malware infiziert, so Kaspersky weiter. Zu ihren Zielen zählten Institutionen aus den Bereichen Militär, Telekommunikation, Energie, Nanotechnologie und Medien. Raiu rechnet mit rund 2000 Opfern pro Monat. Auf den ersten Blick erscheine diese Zahl zwar niedrig, aber wenn man sich die Art der Ziele vor Augen führe, sei sie “ziemlich beängstigend”.

[mit Material von Björn Greif, ZDNet.de]

Tipp: Kennen Sie die berühmtesten Hacker? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.