Online-Banking: Eset warnt vor Waski-Trojaner

Eset warnt vor einer Schadsoftware, die sich aktuell rasant in Deutschland verbreite. Der “Waski” genannte Trojaner, den der Sicherheitsanbieter unter der Bezeichnung Win32/TrojanDownloader.Waski identifiziert hat, erreicht Nutzer in der Regel per E-Mail und lädt beim Ausführen der angehängten ZIP-Datei die Banking-Malware Batdill (Win32/Batdill) aus dem Internet. Eset mahnt auf seinem Security-Blog WeLiveSecurity daher zur Vorsicht und rät einmal mehr dringend davon ab, Datei-Anhänge von E-Mails blind zu öffnen.

Eine erste Version von Waski sei bereits im November 2013 entdeckt worden, verbreite sich allerdings erst jetzt vermehrt auf deutschen Rechnern. Den Statistiken von Eset zufolge war der Trojaner in den vergangenen Monaten einer der am häufigsten auftretenden Schädlinge in Deutschland. Seit Anfang 2015 zeige das ESET VirusRadar in der Bundesrepublik eine signifikant steigende Infektionsrate, die sich gegenwärtig entlang der Vier-Prozent-Marke bewege.

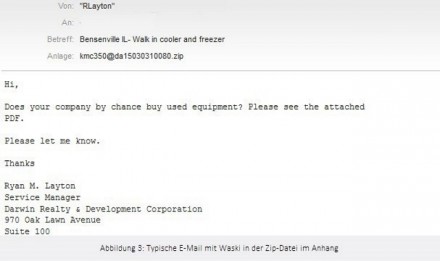

Der Waski-Trojaner wird laut Eset weniger für gezielte Angriffe eingesetzt. Vielmehr finde die Schadsoftware über millionenfach versendete, ungezielte Spam-Mails ihren Weg zu den Nutzern. Die Verbreitung dieser E-Mails erfolge über bekannte Botnets, die die Adressbücher ihrer Opfer auslesen. Oftmals beinhalteten solche Spam-Mails lediglich einen Satz – und eben den als ZIP-Datei getarnten Trojaner im Anhang. Das Anschreiben sei dabei in englischer Sprache verfasst.

Wird der als ZIP-Datei getarnte Waski-Downloader ausgeführt, lädt er Eset zufolge weitere Schadsoftware aus dem Internet. Bei den durch den Security-Anbieter untersuchten Exemplaren handelte es sich demzufolge um den Banking-Trojaner „Battdil“ (Win32/Battdil bzw. Win64/Battdil).

Sobald Waski gestartet wird, besorgt sich die Schadsoftware zunächst die öffentliche IP-Adresse des Opfers. Zu diesem Zweck stellt es eine Verbindung zur Domain checkip.dyndns.com her und erhält als Antwort die entsprechende IP-Adresse. Mit deren Hilfe wird anschließend eine eindeutige Identifikationsnummer berechnet, die zusammen mit anderen Informationen des Opfers – etwa Computername, Windows-Version oder Service-Pack-Nummer des Betriebssystems – an einen von Waski kontaktierten Command-and-Control-Server (C&C-Server) geschickt wird.

Im Anschluss lädt der Schädling eine verschlüsselte Datei mit der Endung .pdf von einer – in der Regel kompromittierten – Webseite herunter. Nach Angaben von Eset handelt es sich hierbei aber nicht um eine echte PDF-Datei, sondern um den Zusammenschluss zweier Dateien. Zum einen setzt sich das Paket zwar aus einer regulären PDF-Datei zusammen, zum anderen aber auch aus Win32/Battdil.

Letztere besteht indes ebenfalls aus zwei Teilen, einem sogenannten Injector respektive Dropper und einer Payload. Der Injector lädt, nachdem er gestartet wurde, die Payload. Normalerweise ist der Injector eine ausführbare EXE-Datei und die Payload eine DLL-Datei, die im Injector gespeichert ist. Oftmals hat letzterer die Aufgabe, die Payload mittels DLL-Injection in einen Windows-Prozess zu injizieren, so auch im Fall von Win32/Battdil.

Die Payload von Win32/Battdil beginnt laut Eset anschließend mit ihrer Arbeit, indem sie sich in den jeweiligen Browser des Nutzers einklinkt und die für das Online-Banking benötigten Log-in-Daten abfängt. Dem slowakischen Unternehmen zufolge ist die Malware in der Lage, sich in allen gängigen Browsern wie dem Internet Explorer, Firefox, Chrome oder Chromium einzunisten.

Ferner soll es die Webseiten von Banken so manipulieren können, dass ein Opfer beim Besuch nicht das Original zu sehen bekommt, sondern eine modifizierte Version. Beispielsweise würden beim Log-in oftmals zusätzliche Eingabefelder – etwa eine Abfrage der Kreditkarten-PIN – eingebaut, die dann bei Eingabe an den Angreifer gesendet wird. Die gesammelten Informationen verschicke die Schadsoftware schließlich über eine SSL-verschlüsselte Verbindung an ihren Befehlsserver. Win32/Battdil besitze zudem die Möglichkeit, sich anonymisiert über das sogenannte Invisible Internet Projekt (I2P) mit dem Kommandoserver zu verbinden.

Eset mahnt deutsche Internetnutzer deshalb dringend zur Vorsicht in Sachen E-Mail. Unbekannte Dateianhänge sollten niemals blind geöffnet werden, eine aktuelle Sicherheitssoftware sei ebenfalls Pflicht und sollte durch Updates stets aktuell gehalten werden.

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de