Google-Tochter DoubleClick lieferte mit Werbung auch Malware aus

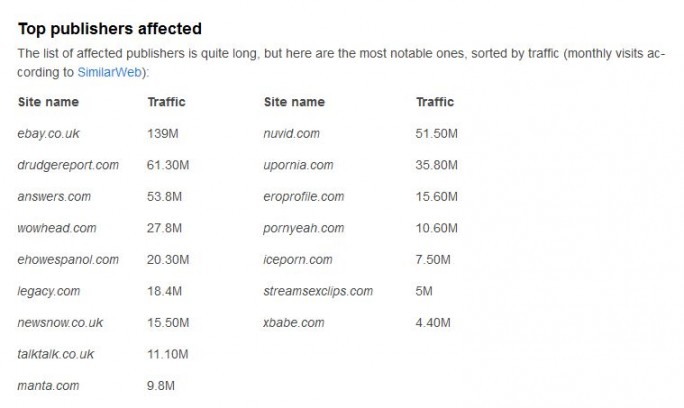

Die Malware-verseuchten Anzeigen fanden sich unter anderem auf der britischen Ebay-Seite und der Homepage des britischen Mobilfunkanbieters TalkTalk. Entdeckt wurde das vom US-Sicherheitsanbieter Malwarebytes. Der schätzt, dass dadurch möglicherweise mehrere Millionen Computer infiziert wurden.

Malwarebytes hat eine umfangreiche Malvertising-Kampagne aufgedeckt, die in Europa neben einigen kleineren auch das Werbenetzwerk der Google-Tochter DoubleClick nutzte. So wurden mindestens drei Wochen lang mit Malware verseuchte Anzeigen nicht nur auf mehreren vielbesuchten Porno-Websites, sondern zum Beispiel auch auf Ebay.co.uk und der des britischen Mobilfunkanbieters TalkTalk ausgeliefert. Neben DoubleClik nutzten die Kriminellen auch die kleineren Wettbewerber AppNexus, engage:BDR und ExoClick. Der Sicherheitsanbieter geht aufgrund der Abrufzahlen der betroffen Sites davon aus, dass so “mehrere Millionen Computer” mit Malware infiziert worden sein könnten.

Die Hintermänner der Kampagne hätten mehrere ausgefeilte Methoden genutzt, um einer Erkennung zu entgehen und sich als Werbetreibende auszugeben, erklärt Malwarebytes. Sie hätten das Exploit-Kit Angler verwendet, dass Exploits für zahlreiche bekannte Sicherheitslücken enthält. Damit gingen sie ähnlich vor wie die Hintermänner einer Anfang August aufgedeckten Malvertising-Kampagne, die damals über das Anzeigennetzwerk von yahoo durchgeführt wurde.

Die mit der aktuelln Angriffswelle eingeschleuste Schadsoftware wurde unter anderem für Betrugsversuche benutzt. Außerdem wurde damit sogenannte Ransomware ausgeliefert, die diese Systeme verschlüsselt und für die Freigabe ein Lösegeld fordert – wonach aber in der Regel die versprochene Freischaltung dennoch ausbleibt.

Die Malware wurde nicht direkt über die manipulierten Anzeigen verteilt, sondern über mehrere seit Jahren registrierte Internetadressen, zu denen die Nutzer umgeleitet wurden. “Der Köder funktionierte gut genug, um viele Anzeigennetzwerke mit Verbindungen zu den Großen in der Werbebranche zu täuschen”, so Malwarebytes. “Die Anzeigen selbst waren nicht manipuliert, was es noch schwerer machte, etwas Verdächtiges zu erkennen.”

Um die Weiterleitung des Traffics zu vertuschen, nutzten die Angreifer Verschlüsselung und Kurz-URL-Dienste. Malwarebytes zufolge können derartige Malvertising-Kampagnen erfolgreich sein, weil die Werbetreibenden Inhalte über ihre eigenen Systeme bereitstellen dürfen, damit sie die Kontrolle über die Auslieferung der Werbung und eine direkte Verbindung zu den Nutzern haben, die auf die Anzeigen klicken.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de