Ransomware erpresst Android-Nutzer mit deren eigener Kontaktliste

Symantec-Forscher haben eine neue Lockdroid-Variante entdeckt, die ihrer Lösegeldforderung damit Nachdruck verleiht, dass der Browser-Verlauf im Falle des Nichtbezahlens an die Kontakte im Adressbuch gesendet wird.

Forscher des Sicherheitsanbieters Symantec haben auf eine neue Variante der erstmals im Oktober 2014 entdeckten Erpressersoftware Android.Lockdroid.E hingewiesen. Ihnen zufolge nutzt sie eine neuartige Clickjacking-Taktik, die ihre Opfer verleiten soll, der Ransomware unter dem Vorwand eines Installationspakets für eine Porno-App Admin-Rechte für das Smartphone zu gewähren.

Hat sie diese erst einmal erlangt, ist die Malware in der Lage, nicht nur die auf dem Gerät befindlichen Dateien zu verschlüsseln und den Smartphone-Bildschirm unter Hinweis auf eine Lösegeldforderung zu sperren, sondern sie kann auch den durch den Nutzer bestimmten Geräte-PIN ändern und die persönlichen Daten durch Zurücksetzen des Telefons auf die Werkseinstellungen löschen.

Ihrer Lösegeldforderung verleiht die neue Variante des Lockdroid-Trojaners Nachdruck, indem sie damit droht, den Browser-Verlauf des Anwenders an die eigenen Kontakte im Adressbuch des Smartphones zu senden. Zusätzlich erpresst die Ransomware das Opfer noch mit dem Verlust der verschlüsselten Daten.

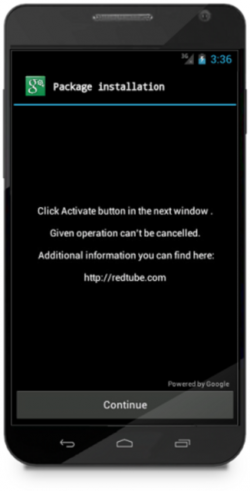

Die Erpresser-Software versteckt sich in einer vermeintlichen Erotik-App namens “Porn ‘O’ Mania”. Bei der Installation des App-Pakets werden Nutzer dann um die Erlaubnis gebeten, ein angeblich erforderliches, zusätzliches Google-Installationspaket nachladen zu dürfen. In Wirklichkeit überlagert der “Weiter”-Button des zugehörigen Installationsfensters aber lediglich den Button, der es erlaubt, die App als Geräteadministrator zu öffnen. Dadurch überlässt der ahnungslose Nutzer der Ransomware mit Klick darauf im Hintergrund die kompletten Administrator-Rechte für das Smartphone.

Während dann auf dem Bildschirm angezeigt wird, dass die vorgeblichen, zusätzlichen Google-Daten installiert werden, verschlüsselt die Erpresser-Malware – ebenfalls im Hintergrund – bereits sämtliche persönlichen Daten auf dem Mobiltelefon des Anwenders und aggregiert überdies noch die Kontaktlisten. Ist der Vorgang abgeschlossen, erscheint schließlich einer der bekannten Sperrbildschirme mit der Forderung, Lösegeld zu zahlen, um die eigenen Daten dechiffrieren zu können.

Die neue Lockdroid-Variante unterscheidet sich deutlich von anderen Varianten. Dem vom eco-Verband betriebenen Angebot Botfrei zufolge bedienen sich die Entwickler der Ransomware nämlich bei den Open-Source-Komponenten des mit Android 5.0 von Google eingeführten Material Designs, was unter anderem eine erweiterte Menü-Führung erlaubt. In diesem Menü können dann etwa gesammelte Daten wie Notizen des Opfers oder – wie in dem aktuellen Fall – ausgelesene Browser-Informationen und Kontaktlisten angezeigt werden.

Laut Symantec findet sich die gefährliche App nicht im offiziellen Play Store von Google, sondern verbreitet sich über inoffizielle Drittanbieter-Marktplätze sowie über Internet-Foren und Torrent-Seiten. Außerdem seien nur Nutzer betroffen, die eine niedrigere Android-Version als Android 5.0 Lollipop auf ihrem Smartphone nutzen.

Ab dieser Ausgabe von Googles Mobilbetriebssystem würden die erwähnten gefälschten Dialogtypen nämlich daran gehindert, den Dialog mit den Systemberechtigungen zu überlagern. Der Anteil der Anwender mit Android 4.4 und niedriger beläuft sich Symantec zufolge aber immer noch auf rund 67 Prozent.

Der Sicherheitsanbieter empfiehlt, zu keiner Zeit Anwendungen aus inoffiziellen Drittanbieter-App-Stores herunterzuladen und generell nur Apps aus vertrauenswürdigen Quellen zu installieren. Zudem sollten sie aktuelle Security-Software auf dem Smartphone aufgespielt haben und – wenn möglich – ihr Betriebssystem auf dem neuesten Stand halten.