Sicherheitsmängel bei 90 Prozent aller SSL-VPNs diagnostiziert

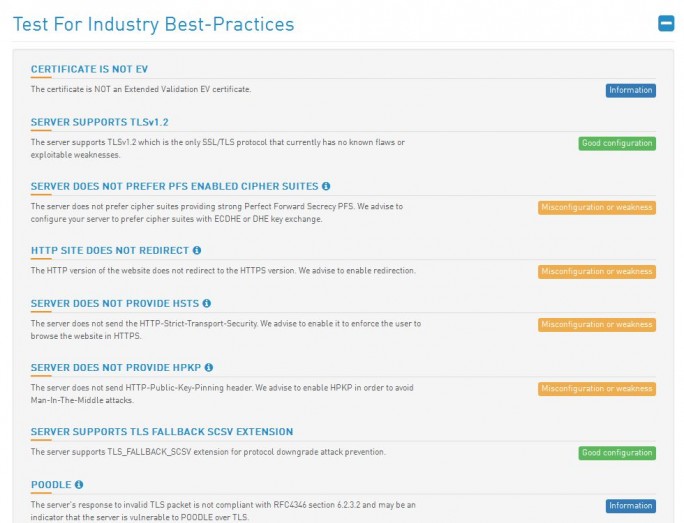

Die Lücken sind auf unzureichende oder veraltete Verschlüsselungsalgorithmen oder den Einsatz ungeeigneter oder unsicherer Zertifikate zurückzuführen. Ein kostenloser Test zeigt, ob der eigene E-Mail-Provider sichere SSL-Verbindungen nutzt.

Eine Studie des Dienstleisters High-Tech Bridge zeigt, dass die große Mehrheit öffentlich zugänglicher SSL-VPN-Server erhebliche Sicherheitslecks aufweist. Sie sind auf unzureichende oder veraltete Verschlüsselungsalgorithmen sowie die Nutzung ungeeigneter Sicherheitszertifikate oder unsicherer Zertifikate zurückzuführen. Auch SSL-VPN-Server, die immer noch für die noch ohne Patch für die vor zwei Jahren entdeckte Heartbleed-Lücke in OpenSSL laufen, wurden von High-Tech Bridge in seiner Untersuchung aufgespürt.

Für seine Untersuchung hatte das Unternehmen im Dezember mehr als 10.000 SSL-VPN-Server mit Zugang zum Internet gescannt. Mit einem VPN (Virtual Private Network), soll es Anwendern ermöglicht werden, Daten sicher über ein öffentliches Netzwerk zu transferieren. SSL VPNs bieten den Vorteil, dass Nutzer keine Software auf ihrem Gerät installieren müssen. Das Unternehmen bietet auch einen kostenlosen Test an, über den Nutzer prüfen können, ob der E-Mail-Provider sichere SSL-Verbindungen nutzt.

Von 77 Prozent der von High-Tech Bridge gescannten Server verwendeten das SSLv3-Protokol, das zahlreiche Schwächen und Sicherheitslecks aufweist. Selbst SSLv2 komme noch bei einigen wenigen Servern zum Einsatz. 76 Prozent der untersuchten Server nutzen unsichere SSL-Zertifikate. Damit könnten Angreifer die VPN-Kommunikation auslesen, indem sie den Traffic über eine zweite VPN-Verbindung lotsen. Wie der Dienstleister mitteilt, rührt das Problem vor allem daher, dass Anwenderunternehmen die einmal vom Software-Hersteller vorinstallierten Zertifikate anschließend unbegrenzt weiterverwenden.

Rund Drei Viertel aller SSL-VPN-Server verwenden Zertifikate mit SHA-1 Signatur, die einem Angriff kaum standhalten kann. Der Hashinng-Algorithmus gilt schon seit 2006 als nicht mehr sicher. Ab Anfang kommenden Jahres werden Google und Mozilla diese Signatur in ihren Browsern daher gar nicht mehr unterstützen. Microsoft hatte SHA-1 schon 2013 als unsicher abgelehnt. Mozilla wollte ihn seit Anfang 2016 ablehnen, änderte das dann aber aufgrund technischer Schwierigkeiten für viele Nutzer bald wieder. Chrome akzeptiert jetzt schon keine SHA-1-Zertifikate mehr, die nach dem 31. Dezember 2015 vergeben wurden.

40 Prozent der von High-Tech Bridge untersuchten VPNs verwenden zudem RSA-Zertifikate mit der als unsicher geltenden Key-Länge von 1024. Aufgrund gestiegener Rechenkapazitäten werden RSA-Schlüssel unter 2048 Zeichen inzwischen nicht mehr als sicher erachtet. Etwa 10 Prozent der Server verwenden OpenSSL und leiden auch nach wie vor an dem Heartbleed-Leck. Über Heartbleed, dem OpenSSL-Leck, das vor rund zwei Jahren für Schlagzeilen sorgte, können Angreifer ohne großes technisches Wissen Daten wie Passwörter und Verschlüsselungsinformationen auslesen.

Der Studie zufolge erfüllten lediglich drei Prozent der geprüften SSL-VPN-Server die PCI-DSS-Bestimmungen, also die Sicherheitskriterien der Kreditkartenbranche, und kein einziger über 10.000 Server stimmte mit den NIST-Empfehlungen überein, die in den USA Voraussetzung für die Verarbeitung von Daten von Behörden sind.

[mit Material von Martin Schindler, silicon.de]