Cloud-Dienste nehmen DROWN-Sicherheitslücke offenbar nicht Ernst

Auch zehn Tage, nachdem die Lücke bekannt wurde, durch die sich SSL/TLS-Verbindungen knacken lassen, haben viele Anbieter noch nicht angemessen reagiert. Einer Analyse von Skyhigh Networks zufolge waren von den zunächst betroffenen 653 Cloud-Diensten 620 sieben Tage später immer noch anfällig.

Die von Sicherheitsforschern mehrerer Universitäten am 1. März öffentlich bekannt gemachte, sogenannte DROWN-Attacke (“Decrypting RSA with Obsolete and Weakend eNcryption”) stellt nach wie vor eine erhebliche Gefahr dar. Darauf hat jetzt Skyhigh Networks, ein Anbieter, der Unternehmen die richtlinienkonform, Nutzung von diversen Cloud-Diensten ermöglicht, hingewiesen. Einer von ihm durchgeführten Untersuchung zufolge waren von den zunächst betroffenen 653 Cloud-Diensten sieben Tage später 620 immer noch anfällig.

Die als CVE-2016-0800 registriere Sicherheitslücke entsteht durch eine Schwäche im veralteten Protokoll SSLv2. Angreifer können verschlüsselte Verbindungen darüber selbst dann knacken, wenn diese mit dem neueren und eigentlich sichereren TLS-Protokoll verschlüsselt wurden. So lassen sich beispielsweise Passwörter, Kreditkartennummern oder vertrauliche Unternehmensdaten abgreifen. Denkbar ist auch, dass Angreifer den Datenverkehr von und zu unzureichend gesicherten Cloud-Diensten verändern.

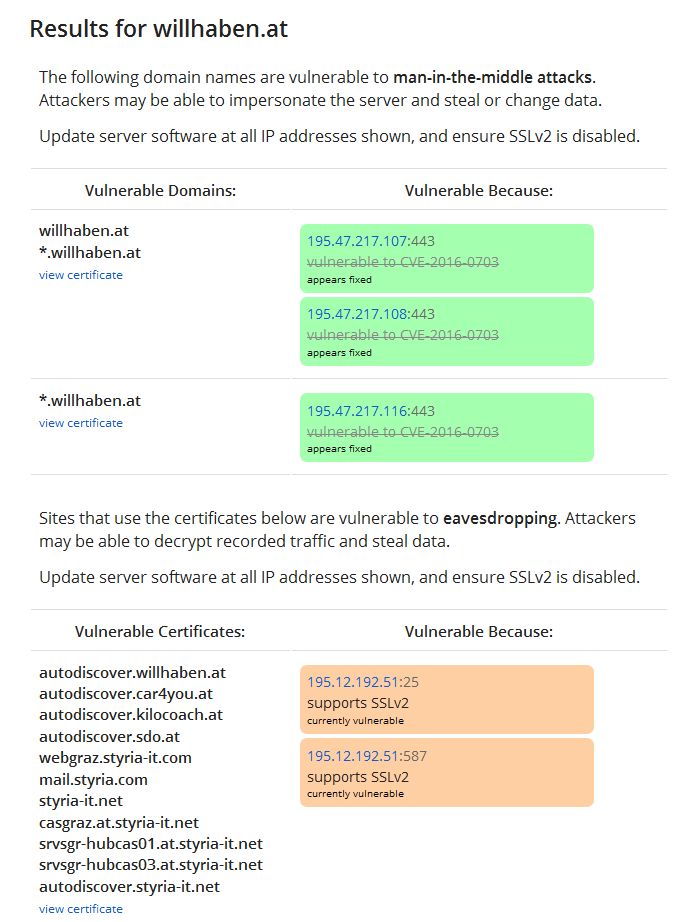

Angreifbar ist grundsätzlich OpenSSL, aber auch Microsofts Internet Information Services (IIS) 7 und früher sowie Network Security Services (NSS) vor Version 3.13. Bei OpenSSL wird die Lücke aber durch zwei Schwächen in der Implementierung noch schwerwiegender. CVE-2015-3197 in OpenSSL bis zu 1.0.2f und 1.0.1r erlaubt es, Angreifern auch bei deaktiviertem SSLv2 zum Erfolg zu kommen, sofern die Unterstützung von SSLv2 als solche noch gegeben ist. CVE-2016-0703 in den Version 1.0.2a, 1.0.1m, 1.0.0r und 0.9.8zf von OpenSSL verringert den Forschern zufolge zudem Kosten und Aufwand für eine DROWN-Attacke erheblich.

Die OpenSSL-Entwickler haben bereits einen Patch vorgelegt https://mta.openssl.org/pipermail/openssl-announce/2016-March.txt, den haben aber innerhalb der ersten sieben Tage nach Bekanntwerden des Sicherheitsproblem nur 33 Cloud-Service-Anbieter auch eingespielt. Alternativ könnten sie auch SSLv2-Support komplett deaktivieren. Laut Skyhigh Networks, dass sich mit seinen Angeboten an größere Firmen richtet, wird aus jedem Unternehmen somit im Durchschnittlich auf 56 anfällige Cloud-Dienste zugegriffen und da dazu auch recht gängige gehören, seien 98,9 Prozent der Anwenderfirmen betroffen.

Skyhigh Networks vergleicht die Reaktionszeit der Cloud-Anbieter auch mit früheren Vorfällen. So hätten bei der Heartbleed-Lücke vor gut zwei Jahren 92,7 Prozent der davon betroffenen Cloud- Service-Provider die Schwachstelle innerhalb einer Woche behoben. Es überrasche daher umso mehr, dass es bei DROWN gerade einmal 5,1 Prozent sind.

“Diese Ignoranz ist ein Unding. Heutzutage sind Cloud-Dienste aus Unternehmen nicht mehr weg zu denken. Das ist das Ergebnis intensiver Vertrauensarbeit“, erklärt Daniel Wolf, Regional Director bei Skyhigh Networks, in einer Pressemitteilung. “Auf Heartbleed haben die Anbieter der Cloud-Dienste vorbildlich reagiert. Das Gleiche erwarten wir nun für DROWN. Aber offenbar gibt es auch bei Sicherheitslücken einen Promi-Bonus.”