Eset berichtet von ausgefeilter USB-Malware

Die auch kurz “USB Thief” genannte Malware Win32/PSW.Stealer.NAI verbirgt sich auf USB-Sticks. Der USB-Trojaner nutzt eine komplexe Verschlüsselung und hinterlässt keine erkennbaren Spuren. Über die USB-Sticks kann er zudem auch Computer angreifen, die nicht mit dem Internet verbunden sind.

Der Security-Software-Hersteller Eset hat vor der Malware Win32/PSW.Stealer.NAI, kurz auch als “USB Thief” bezeichnet, gewarnt. Der Trojaner verbreitet sich ausschließlich über USB-Sticks. So hinterlässt er auf infizierten Computern keine Spuren. Seine Entwickler haben zudem dafür gesorgt, dass er weder vervielfältigt noch reproduziert werden kann. Das erschwert es ihn ausfindig zu machen und zu analysieren.

“Neben der Verbreitungsmethode direkt von einem USB-Stick aus, sorgt auch die Struktur für Aufsehen. Eine AES-128-Verschlüsselung und einen Schlüssel, der aus der USB ID generiert wird, sieht man nicht alle Tage bei einem USB-Trojaner”, so Raphael Labaca Castro, Security Researcher bei ESET.

Tomáš Gardoň, Malware Analyst bei Eset, ergänzt: „Offenbar wurde diese Malware für gezielte Angriffe auf Systeme entwickelt, die nicht mit dem Internet verbunden sind.“ USB Thief werde nur auf USB-Sticks ausgeführt. Nachdem der USB-Stick aus dem Computersystem entfernt wurde, gibt es daher keine Beweise mehr für den Datendiebstahl.

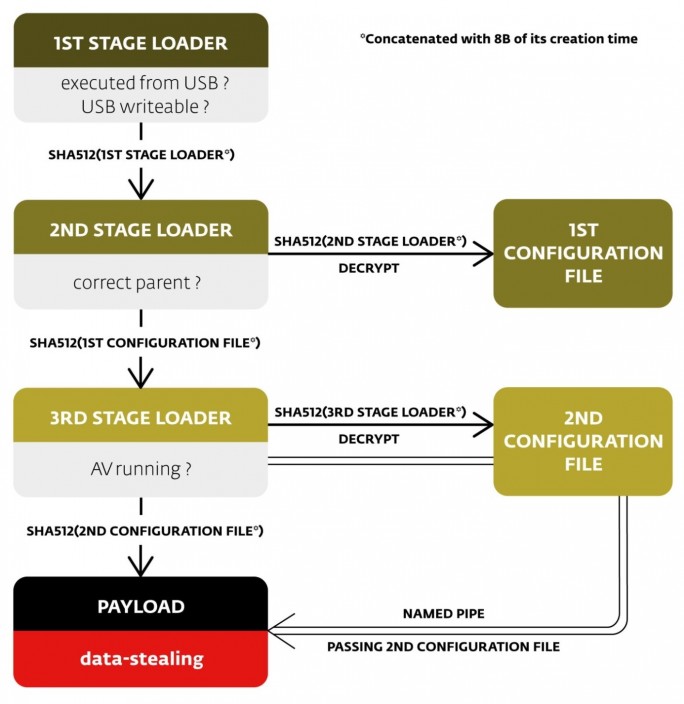

Da sich USB Thief nicht wie sonst bei Malware meist üblich über das infizierte System verbreitet, kann davon ausgegangen werden, dass das Schadprogramm nur für ganz gezielte Angriffe eingesetzt wird. Darauf, dass seine Entwickler über erhebliche Expertise und Ressourcen verfügen, deutet auch hin, dass die Malware eine mehrstufige Verschlüsselung nutzt, die an den USB-Stick gebunden ist. Laut Eset gestaltet sich dadurch die Analyse des Schädlings äußerst kompliziert.

Der Trojaner liegt als Plug-In oder als Dynamic Link Library (Programmbibliothek) auf dem Datenspeicher vor. Damit läuft die Malware dann nach dem Einstecken als Hintergrundprozess auf dem Speichersystem. „Diese Vorgehensweise ist sehr ungewöhnlich und gleichzeitig auch sehr gefährlich. Nutzer sollten sich die möglichen Gefahren bewusst machen, die von externen Datenspeichern ausgehen können. Vor allem wenn sie aus unbekannten Quellen stammen, ist Vorsicht geboten”, warnt Eset-Experte Gardoň.

Eine Gefahr für die Allgemeinheit dürfte “USB Thief” dennoch nicht sein. Insbesondere bei Malware, die für zielgerichtete Angriffe, etwa im Rahmen von Wirtschaftsspionage, genutzt wird, achten die Hintermänner inzwischen verstärkt darauf, dass die Streuwirkung möglichst gering ist. Denn umso größer die Verbreitung ist, umso größer ist letztendlich auch die Gefahr der Entdeckung.

Nach der nun gelieferten Beschreibung von Eset könnte – auch wenn der Anbieter Hinweise darauf vermeidet – hinter USB Thief ähnlich wie hinter Stuxnet und seinen Vorläufern durchaus auch eine Behörde oder ein Geheimdienst stecken. Stuxnet schlich sich ebenfalls über USB-Sticks auf die Anlagen, die er manipulieren sollte. Damit hebelte er ebenso wie nun USB Thief die als Air-Gap bezeichnete Sicherheitsmaßnahem aus, Steuerungsanlagen oder Rechner mit besonderen Aufgaben gar nicht mit dem restlichen Netzwerk zu verbinden.