Sicherheitsforscher findet gravierende Lücke in Antivirenprodukten von Symantec

Google-Sicherheitsexperte Tavis Ormandy hat sie entdeckt. Das Parsen präparierter Portable-Executables führte zu einem Heap Overflow. Unter Windows kann es zu Remote-Codeausführung kommen, da es die Antivirenengine in den Kernel lädt. Seit gestern ist ein Update verfügbar.

Googles Sicherheitsexperte Tavis Ormandy hat einen Bug in Symantecs Antivirus Engine gefunden. Demnach kann das Parsen manipulierter Header-Informationen einer Datei im Format Portable-Executable (PE) zu einem Puffer-Überlauf führen.

“Solche deformierten PE-Dateien können per E-Mail eingehen, durch Downloads eines Dokuments oder einer Anwendung, und auch durch Besuch einer bösartigen Website”, heißt es in Symantecs mittlerweile erhältlichen Advisory. “Eine Nutzerinteraktion ist nicht nötig, um das Parsen der Datei auszulösen.” Die Lücke wurde als CVE-2016-2208 klassifiziert.

Auf der Seite von Googles Project Zero heißt es, unter Linux, OS X oder anderen Unix-artigen Systemen führe der Exploit zum Auslösen eines Heap Overflow. Unter Windows werde die Scan-Engine dagegen in den Kernel geladen, “was dies zu einer aus der Ferne nutzbaren ring0-Speicherkorruptions-Schwachstelle macht – etwa das Schlimmste, was passieren konnte.”

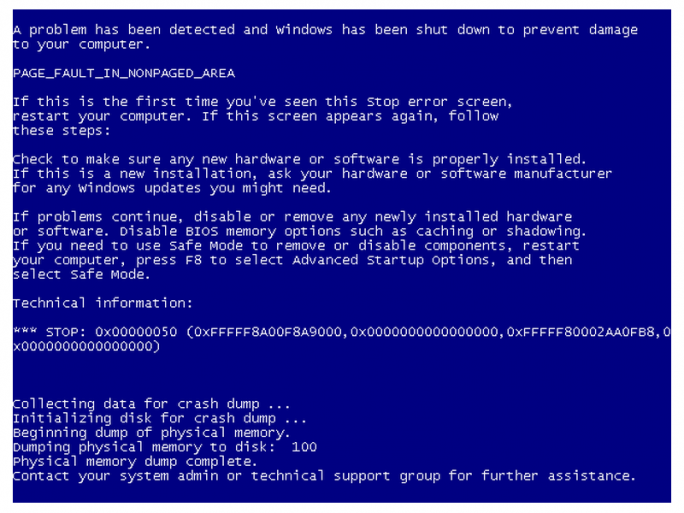

Der Fall belegt damit, dass es keine gute Idee war, unter Windows die Antiviren-Engine in den Kernel zu laden. Ormandy schreibt: “Dies ist eine Schwachstelle, die die Ausführung von Remote-Code erlaubt. Weil Symantec einen Filter-Treiber nutzt, um sämtliche Systemkommunikation abzugreifen, reicht es aus, einem Opfer eine Datei oder einen Link zu schicken.” Die Dateiendung spiele jedoch keine Rolle. Typisches Anzeichen für eine erfolgreiche Attacke dürfte ein Systemabsturz sein, der in einem Blue Screen of Death resultiert.

Als Ormandy seinen Befund an Symantec versandte, brachte er damit prompt Symantecs Mailserver zum Absturz. Der Beispielcode befand sich zwar in einer passwortgeschützten ZIP-Datei, die Sicherheitslösung konnte aber das Passwort “infected” erraten.

Google Project Zero zufolge sind Symantec Endpoint Antivirus, Norton Antivirus, Symantec Scan Engine und Symantec Email Security auf sämtlichen Plattformen betroffen – “sowie vermutlich alle anderen Antiviren-Produkte von Symantec.” Patches stehen seit dem gestrigen Montag bereit. Wer LiveUpdate einsetzt, erhält sie automatisch.

Google-Forscher Ormandy hat bereits Schwachstellen in zahlreichen anderen Antivirenprodukten ermittelt, darunter Avast Antivirus, AVG Antivirus, FireEye, Kaspersky Antivirus und Malwarebytes. Auch Lücken in Windows konnte er in der Vergangenheit entdecken.

[mit Material von Florian Kalenda, ZDNet.de]

Tipp: Kennen Sie die berühmtesten Hacker? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.