Für den Protest stimmen eine deutliche Mehrheit der Initiatoren und Unterstützer des Online-Lexikons. Wikipedia Deutschland kritisiert mögliche Einschränkungen für Kunst-, Meinungs- und Pressefreiheit. Die Enzyklopädie aber profitiert ...

Für den Protest stimmen eine deutliche Mehrheit der Initiatoren und Unterstützer des Online-Lexikons. Wikipedia Deutschland kritisiert mögliche Einschränkungen für Kunst-, Meinungs- und Pressefreiheit. Die Enzyklopädie aber profitiert ...

2018 nahmen Angriffe mit Banking-Trojanern gegenüber 2017 weiter zu. Auf geschäftliche Nutzer zielten dabei 24 Prozent von ihnen ab. Für den Großteil der Angriffe 2018 sorgten laut Kaspersky Lab wenige Banking-Malware-Familien.

Cyberkriminelle Aktivitäten werden einer Sophos-Umfrage zufolge meist auf Servern oder im Netzwerk entdeckt. Aufenthaltsdauer und erster Angriffspunkt sind dabei oft unbekannt.

Retpoline gilt als bisher effizienteste Methode zur Abwehr der hauptsächlich in Intel-Prozessoren enthaltenen Sicherheitslücken, die Anfang 2018 bekannt wurden. Aber auch Retpoline bietet keinen vollständigen Schutz vor Spectre-Angriff ...

Die Sicherheitslösung Defender ATP ist für Windows 7 Enterprise und Pro sowie 8.1 Enterprise und Pro erhältlich und hilft Nutzern auch nach einem Einbruch in ein System. Sie sollte schon im Oktober 2018 verfügbar sein.

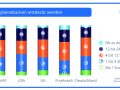

DNSSEC soll DNS-Hijacking-Angriffe, die eine Bedrohung für die DNS-Infrastruktur und das Vertrauen in das Internet sind, durch eine digitale Signatur für Domains verhindern. Weltweit liegt der Anteil der Sicherheitserweiterungen für DN ...

Kriminelle können die vollständige Kontrolle über ein System übernehmen. Ein Update ist inzwischen verfügbar, jedoch nur in Form einer neuen Betaversion von WinRAR 5.70.

Experten von Kaspersky Lab warnen vor dem RTM-Banking-Trojaner, der es besonders auf die Finanzressourcen von KMU abgesehen und im Jahr 2018 insgesamt über 130.000 Nutzer angegriffen hat. 2017 waren es lediglich 2.376 Opfer.

Microsoft reagiert auf Kritik des niederländischen Justizministeriums und setzt die Änderungen bis Ende April um. Das Unternehmen will zudem aufklären, welche Daten für den Betrieb seiner Dienste erforderlich sind.

Cyberkriminelle greifen auf komplexere Angriffstechniken zurück, um die DDoS-Schutzschilder der anvisierten Opferunternehmen zu umgehen. Dies geht unter anderem aus dem aktuellen DDoS-Report für das vierte Quartal 2018 von Kaspersky La ...

Dass die Datenschutz-Grundverordnung (DSGVO), die seit dem letzten Jahr anzuwenden ist, die Sicherheit ihrer Daten im Internet verbessert hat, glauben die Bundesbürger mehrheitlich nicht, 33 Prozent der Befragten schätzen die Auswirkun ...

Der Sicherheitsforscher Mollema kombiniert verschiedene Schwachstellen zu einem neuen Angriff. Ein Angreifer, der nur über die Anmeldedaten eines Exchange-Postfachs verfügt, erhält so Administrator-Rechte für den Domänen-Controller. Da ...

75 Prozent der Nutzer geben an, für ihre Datensicherheit selbst zuständig zu sein. 2014 waren es nur 62 Prozent. Das ist das Ergebnis einer repräsentativen Umfrage im Auftrag des Digitalverbands Bitkom.

Der entdeckte Bug findet sich im Echtzeit-Betriebssystem ThreadX. Einschleusen und Ausführen von Schadcode ist unter Umständen ohne eine Interaktion mit einem Nutzer möglich, und zwar sobald ein Gerät nach einem WLAN-Netzwerk sucht.

Microsoft liefert nach dem 14. Januar 2020 keine regulären Sicherheitsupdates mehr. Das Unternehmen verlängert für Windows Server 2008 die Frist bei Auslagerung der Arbeitslasten in Azure. Für Windows 7 soll es weitere Sicherheitsfixe ...

Die Zahl der Betroffenen sinkt auf 30 Millionen. Die Angreifer erbeuten jedoch mehr persönliche Daten als bisher angenommen. Eine Hilfe-Seite zeigt Nutzern, ob sie von dem Angriff betroffen sind.

Die ausgeklügelte Malware stammt von einer russischen Hackergruppe, die unter Namen wie Fancy Bear, APT28 und Sednit bekannt ist. Das Rootkit übersteht auch Datenlöschung, Neuinstallation des Betriebssystems oder Festpla ...

Der Fehler steckt im Linux-Kernel Version 3.9 und höher. Betroffen sind Router und Switches für Unternehmenskunden und Service Provider. FragmentSmack führt zu einer CPU-Überlastung und lässt ungepatchte Ger&au ...

Cloud-Dienste sind in Unternehmen allgegenwärtig. Dennoch stehen der Cloud-Nutzung noch immer diverse Risiken und Hindernisse entgegen. Um sie und Methoden zu ihrer Beseitigung geht es im 2. Teil der Serie, die basierend auf einer ...

Unbekannte dringen in ein E-Mail-System ein. Es enthält angeblich nur nicht geheime Informationen. Darunter sind aber Daten, die eine Identifizierung der Mitarbeiter erlauben. Betroffen ist wohl nur weniger als ein Prozent der Bes ...

Weil dateilose Angriffe vertrauenswürdige Systemkomponenten kapern, bedarf es besonderer Abwehrstrategien, um mit ihnen fertig zu werden. Einige Tools versprechen, die Folgen zu lindern, doch am wichtigsten ist eine umfassende Sic ...

Dateilose Angriffe, eine raffinierte, bislang wenig verbreitete Angriffsmethode, breiten sich zusehends aus und sind für Sicherheitssoftware wegen ihrer Tarnmechanismen nur schwer erkennbar. In dieser Serie geht es in Teil 1 zun&a ...

Nachdem die Open-Source-Community gegen restriktive Lizenzbestimmungen protestieren, die unter anderem ein Benchmark-Verbot beinhalteten, hat Intel nun nachgegeben.

Das Plug-in überwacht browserseitig die sichere Ausführung von Webprotokollen. Besonderen Schutz bietet es beim Einloggen mit Social-Media-Konten. Entwickelt wurde die Erweiterung von Forschern der TU Wien und einer italienis ...

Die Hintermänner sammeln in nur zwei Wochen mehr als 640.000 Dollar ein. Ein Opfer soll bis zu 320.000 Dollar Lösegeld gezahlt haben. Ähnlichkeiten im Code legen eine Verbindung zu der aus Nordkorea aus agierenden Lazaru ...

Angeblich erbeutet er 90 GByte Daten. Apple dementiert eine Kompromittierung von Kundendaten. Seine Taten bescheren dem Jugendlichen angeblich einen gewissen Bekanntheitsgrad in der internationalen Hacker-Community.

Ein Support-Dokument weist nun ausdrücklich darauf hin. Die aktualisierte Fassung liegt bisher aber nicht in deutscher Sprache vor. Google spricht nun ausdrücklich davon, dass Suche und Karten-App Maps Standortdaten auch ohne ...

WordPress kennt die Schwachstelle schon seit Anfang 2017. Ein erster Patch bringt nicht den gewünschten Erfolg. Hacker können weiterhin mithilfe von speziell präparierten Thumbnail-Dateien Schadcode einschleusen und ausf ...

Check Point entdeckt Schwachstellen in Android beim Umgang mit externen Speichern. Angreifer können den Datenaustausch zwischen Apps und Speicher abfangen und manipulieren. Davon betroffen ist unter anderem die App Google Translat ...

Die IT-Sicherheit in deutschen Organisationen könnte besser sein, stellte eine aktuelle Untersuchung von IDC fest. Teil 1 dieser Artikelserie beschreibt die Ist-Situation, wie sie sich angesichts der Ergebnisse der IDC-Studie &bdq ...